Şirketinizde kullanıcılarınız parola olarak şirketinizin ismi, spor takımı, renk, ülke adı, doğum tarihleri, 123456 gibi ardışık sayılar seçebilirler. Bu istenmeyen durumu ortan kaldırmak için için Azure AD içinde yeni bir seçenek var.

Password Protection

Azure AD Password Protection domaininizdeki kolayca tahmin edilen şifreleri ortadan kaldırmanıza yardımcı olur. Böylece;

Kullanıcıların en sık tercih ettiği şifrelerin yazılı olduğu 500’den fazla liste içindeki 1 milyondan fazla karakter değiştirme varyasyonundan oluşan bir parola belirlemesinin önüne geçersiniz. Kullanıcılarınız dünya üzerinde en çok seçilen güvensiz parolaları seçemezler.

Bu özellik web üzerindeki milyarlarca kimlik doğrulamasından ve webdeki sızdırılmış kimlik bilgilerinin incelenerek analiz edilmesinden öğrenilerek düzenli olarak güncellenir ve şirketinizin Azure AD veri tabanına yazılır. Microsoft, orijinal adıyla “Azure AD Identity Protect team” isimli bir ekip kurmuştur. Bu ekip yaygın olarak kullanılan ve kırılmış şifreleri sürekli arar. Microsoft bu listeyi güvenlik gereğince kamu ile paylaşmaz.

Identity Protect Team’ın tespit ettiği şifrelere ek olarak şirketinize özel parola engelleme listesi oluşturabilirsiniz. Basitçe bir “ban list” (engelli kelimeler listesi) oluşturursunuz ve kullanıcılarınız bu listedeki parolaları seçemezler.

Kullanıcı parolalarında olmasını istemediğiniz kelimeleri belirleyin. Örneğin şirketinizin adı, futbol takımları, ülke isimleri, renkler, ünlü isimler aklınıza ne gelirse. Mesela siz password kelimesinin kullanılmasını istemiyorsunuz. Listeye bir kere yazmanız yeterli. Kelimenin çeşitli varyasyonları da otomatik olarak banlanacaktır. Örneğin pASSWORD, P@$$w0rd gibi..

Azure AD Password Protection’u yalnızca bulut hesaplarınızda değil, lokal hesaplarınızda da kullanabilirsiniz.

Not: Azure AD Password Protection özelliği Azure AD Premium 1 özelliğidir.

Smart Lockout

Bir kullanıcı izin verdiğiniz değerden daha fazla hatalı şifre girdiğinde sistem bunu anlar ve saldırganın hesabını bloke eder. Yani hedef hesap bloke edilmez. Böylelikle hedef olarak seçilen hesap aktif bir şekilde çalışmasına devam ederken etkinlik ve verimliğini kaybetmez.

Smart Lockout, denemelerin hangi kaynaktan ve hangi kullanıcı tarafından yapıldığını kullanıcı imzasına bakarak zekice ayırt edebilir. Kendi şifrenizi unutmuş olabilirsiniz. Bunun için kendi bilgisayarınızı kullanarak sınırı aşan sayıda deneme yaptığınızda Smart Lockout kaynak ve hedefe bakarak kendi hesabınızı kilitler. Domain dışı saldırılarda ise ip bloke sistemi çalışır.

Smart Lockout Azure AD kullanıcıları için standart olarak açık gelir ve ayarları kurumuza göre özelleştirebilirsiniz. Smart Lockout Azure AD’nin ve Office 365’ün tüm sürümlerinde bulunmaktadır.

Microsoft Azure AD için Password Protection ve Smart Lockout’un birlikte kullanılmasını şiddetle tavsiye eder.

Üç basit adımda her iki özelliği birden yapılandırabiliyoruz:

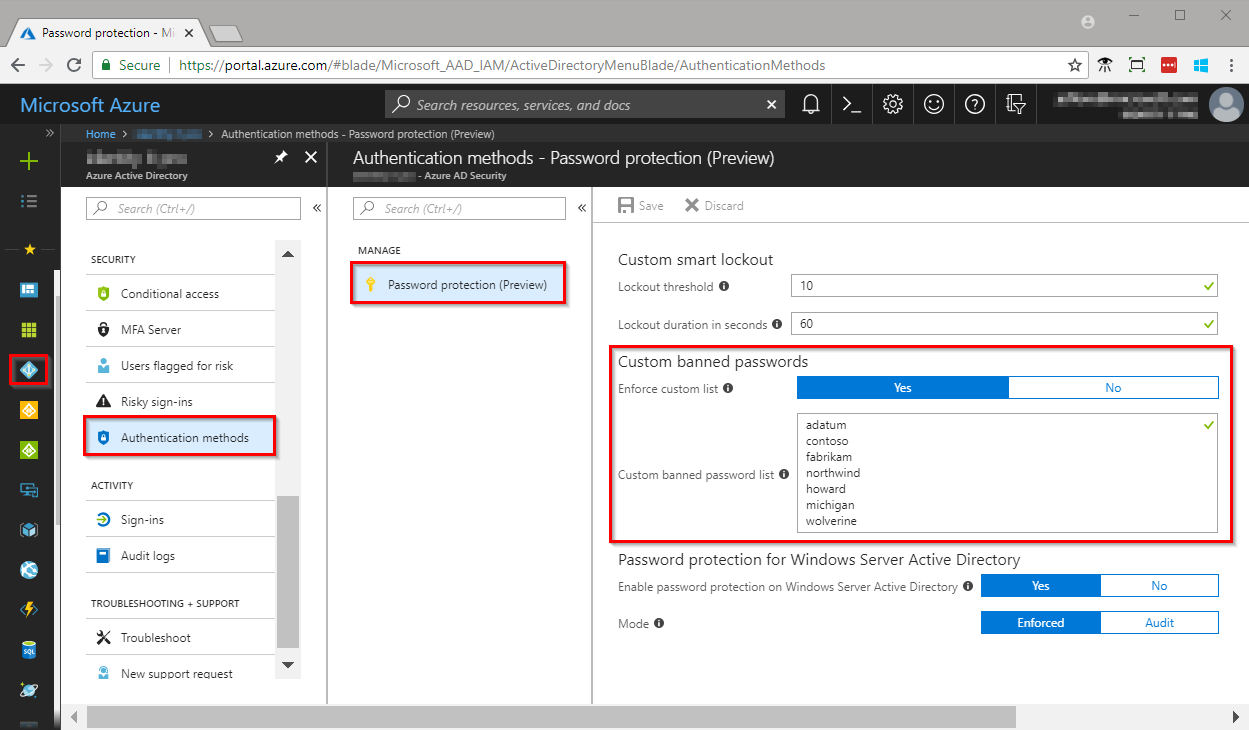

Azure AD Active Directory > Security > Authentication Methods bölümüne gidin.

Buradaki tüm ayarları özelleştirebilirsiniz:

- Lockout threshold : Kilitlenme eşiği. Varsayılan 10 olarak belirlenmiştir. 10 denemeden sonra hesabı kilitler.

- Lockout duration in Second : Kilitlenme süresi. Hesabın ne kadar süre boyunca kilitli kalacağını belirler. Varsayılan 60 saniye olarak ayarlanmıştır.

- Enforce custom list : Yasaklı parola listesi oluşturmak isterseniz YES olarak seçmelisiniz.

- Custom banned password list: Kullanıcıların seçmelerini istemediğiniz yasaklı (banned) parolaları buraya yazmalısınız. (En fazla 1000 kelime yazabilirsiniz. En az 4, en fazla 16 karakter kullanabilirsiniz. Küyük/küçük harf duyarlıdır. Ortak karakter eşleşmesini dikkate alır. Yani listeye “o” yerine “0”, “A” yerine “@” yazılmış versiyonlarını eklemenize gerek yoktur, kendi tahmin eder.)

Not: Listede güncelleme yaptığınızda uygulanması birkaç saati bulabilir.

- Enable password protection on Windows Server Active Directory : YES seçerseniz tüm lokal AD hesaplarınızı korumaya alırsınız. NO seçerseniz sadece bulut hesaplarınızı korumaya alırsınız. YES seçebilmek için on-premises entegrasyonu yapmalısınız. Sonraki bölümde detay bulacaksınız.

- Mode : Audit modunda gereksinimini karşılamayan her kötü parola seçiminde bir event log kaydı tutulur ve parola kabul edilir. Enforced modunda ise kötü parolalar asla kabul edilmez reddedilir. Aralarında tek fark budur. Microsoft başlangıçta bu politikanın kurumunuzda başka sistemleri etkileyip etkilemediğini anlamanız için Audit mode ile başlamanızı önerir. Eğer sorun yoksa son yapılandırma olarak Enforced mode geçmenizi önerir.

Bir kullanıcı yada yönetici şifresini resetlemek veya değiştirmek istediğinde, istek her seferinde onaya giderek listede olup olmadığı kontrol edilir. Eğer kullanıcı listede olan bir şifre seçerse aşağıdaki uyarı mesajı görüntülenecektir. (Enforced mode seçildiğinde)

Unfortunately, your password contains a word, phrase, or pattern that makes your password easily guessable. Please try again with a different password.

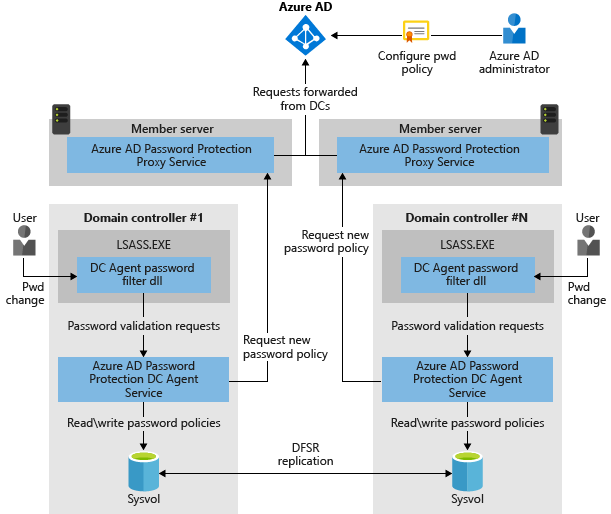

Azure AD yi kullanabilmek için DC leri Azure AD ye enterge etmemiz gerekli. Bu noktan ilerisinde entegrasyonun nasıl yapıldığı, nelerin gerekli olduğu ve sistemin nasıl çalıştığı hakkında bilgi vereceğim.

Azure AD Password Protection Şirket içi (On-Premises) Entegrasyonu

Azure AD Password Protection’un üç yazılım bileşeni vardır ve buradan indirebilirsiniz.

- Azure AD Password Protection Proxy Service : Domaine üye herhangi bir makinede çalışır. DC’ler üzerinden gelen istekleri Azure AD’ye iletir ve Azure AD’den gelen yanıtları DC’lere iletilir.

- Azure AD Password Protection Agent Service : Bu servis, bir kullanıcı parolasını değiştirmek istediğinde filter dll üzerinden parola doğrulama isteğini alır, mevcut politikalarla uyumlu olup olmadığını denetler ve parolanın uygun olup olmadığının yanıtını döndürür. (Başarılı/başarısız) Bu servis, parola ilkelerinin yeni sürümünü alabilmek için saat başı bir defa olmak üzere Proxy servisini çağırır. Proxy servisi ile iletişim TCP üzerinden RPC yoluyla kurulur ve yapılır. Yeni parola ilkeleri DC’lerin SYSVOL klasörlerinde tutulur. DFSR replikasyon sürecinin sonunda bu ilkeler tüm DC’lere iletilmiş olur.

- DC Agent password filter dll: Kullanıcıların şifre değişim isteklerini alarak Azure AD Protection agent service iletmekle görevlidir.

Gereksinimler ve Limitler

- Servislerin kurulacağı makineler dahil olmak üzere yapınızdaki tüm DC’ler Windows Server 2012 veya daha üstü bir sürümde olması gerekir.

- Proxy servisinin kurulacağı makinelerin internet bağlantısının olması gerekir. DC’lerin internete erişmesi gerekmez.

- DC’ler arası DFSR replikasyonu gereklidir.

- Admin haklarına sahip Azure AD üyeliği ve hesabı gereklidir.

- MFA gerektiren hesaplar şimdilik desteklenmez ancak güncelleme ile MFA hesaplara destek gelecektir.

- Public Preview (Kamu izleme sürümü) forest başına yalnızca iki adet makineye Proxy servisi kurulumunu destekler.

İşlem Basamakları

- Proxy servisini yükleyeceğiniz makine/makineleri seçin. Windows Server 2012 kurulumu yaptıktan sonra domaine alın ve DMZ bölgesinden internete çıkmasını sağlayın.

- AzureADPasswordProtectionProxy.msi paketini kurun. Paket yeniden başlatma gerektirmez. Şu komut ile sessiz kurulum yapabilirsiniz:

msiexec.exe /i AzureADPasswordProtectionProxy.msi /quiet /qn

- Yönetici haklarıyla powershell penceresi açın. Proxy servisi yazılımı AzureADPasswordProtection isimli yeni bir powershell modülü içerir. Bu modülü kullanabilmeniz için ilk olarak import etmeniz gerekir. Birden fazla Proxy servisi çalıştıran server varsa hangisinde komutları çalıştırdığınız önemli değildir.

Import-Module AzureADPasswordProtection

Hizmetin çalıştığını aşağıdaki komut ile kontrol edin:

Get-Service AzureADPasswordProtectionProxy | fl

Bu komutun sonucunda Proxy servisinin durumu “Running” olmalıdır.

4.Proxy servisini Azure AD kayıt ettirin.

Register-AzureADPasswordProtectionProxy

Yukarıdaki komutun ilk kez çalıştırılması biraz uzun sürebilir ve tekrar denemeniz gerekerebilir.

5.Forest’i kayıt ettirin.

Register-AzureADPasswordProtectionForest

6.DC üzerine AzureADPasswordProtectionDCAgent.msi paketini kurun. Yeniden başlatma gerekecektir.

msiexec.exe /i AzureADPasswordProtectionDCAgent.msi /quiet /qn /norestart

Hepsi bu kadar, başka yapılandırma yapmanıza gerek yoktur.

İlave bilgiler:

DC agent, robin sitili algoritmasını kullanarak yanıt vermeyen Proxy sunucularını atlar. Ulaşılabilir durumda olan Proxy sunucusundan politikalarını indirir. Eğer yanıt veren Proxy sunucusu yoksa bu durumda daha önce indirdiği ve önbellekte tutuğu güvenlik politikalarını iletilir. Tüm Proxy servisi sunucuları kullanılmıyor olsa bile DC agent daha önce indirdiği ve ön bellekte tuttuğu güvenlik politikalarını Forest’a yayarak kesintisiz hizmet verir. Bu nedenle Proxy servisi sunucularının kısa/orta süreli kesintileri parola güvenliğiniz için çok büyük bir tehdit oluşturmaz.

Yardıma ihtiyaç duyarsanız lütfen yorum bırakın veya sametkocaoluk@gmail.com adresime ileti gönderin.

Sevgilerimle,

Samet.