Günümüzde bilgisayar kullanıcıları veri güvenlik ilkelerini hiçe sayarak pc üzerinde gündelik işlemlerini yaparlar. Alışıla gelmedik bir durum oluştuğunda ise çözüm aramak için yola çıkarlar, ancak işte o zaman iş işten geçmiş olabilir..

İyi bir sistem yöneticisi zor durumlardan kendisini kurtaracak donanım ve beceriye sahip olmalıdır. Bunun en bilindik yolu sistem açıklarını kapatmaktır. Ancak, burada anlatacağımız olay bir sistem açığı değildir, organizasyonumuzu yönetebilmek için elimizdeki bütün kozlarımızı oynamaktır!

Üzerinde Administarator, A user ve B user olan 3 kullanıcılı herhangi bir sistem düşünelim. A ve B kullanıcıları Administrator hesabı tarafından organize edilen sefil kullanıcı hesapları olsun. A veya B kullanıcılarımızdan herhangi biri Bitlocker ile sürücülerini şifrelediğinde Administrator hesabı dahil olmak üzere diğer tüm kullanıcılar şifreyi bilmedikleri müddetçe sürücü içindeki bilgileri göremezler. Ancak, Administrator ruhunun gereği olarak biz şifrelenmiş sürücüye erişebilmeliyiz. Yani Administrator şifrelenmiş sürücüyü açabilmelidir. İşte tam bu noktada Data Recovery Agent’ı yapılandırmamız, ve Administrator hesabı ile ilişkilendirmemiz gerekmektedir.

Data Recovery Agent (DRA) ile yetkilendirilmiş olan Administrator hesabı veya başka bir hesap, bir başka kullanıcının şifrelemiş olduğu dosyaları hatta sürücüleri kolaylıkla açabilir. EFS dosya şifreleme sisteminden alışık olduğumuz data recovery agent, aynı zamanda Bitlocker sürücü şifreleme sistemi ile entegre kullanılabilir. Bizimde konumuzu oluşturan asıl mesele budur.

Peki Bitlocker sürücü şifreleme uygulamasında DRA nasıl yapılandırılır?

Data Recovery Agent uygulayacağımız bilgisayarda iki adet sertifikaya ihtiyaç duyarız. Bunlardan ilki üzerinde public key’in bulunduğu .cer uzantılı sertifika, diğeri ise üzerinde hem public key hem de private key’in bulunduğu .pfx uzantılı sertifikadır. Bu sertifikaları oluşturabilmek için Administrator hesabı ile logon oluruz. Çünkü Recovery yapmasını istediğimiz hesap yönetici hesabıdır. Şimdi aşağıdaki komutları sırasıyla uygulayalım.

• Çalıştır’a cmd yazarak komut satırına ulaşıyoruz.

• Komut satırında hangi dizin gösteriliyorsa sertifikalar o dizin içinde oluşturulacaktır. Standart olarak kendi user klasörümüz aktif. (Administrator)

• Komut satırına cipher /R:abc yazıyoruz.

Bu komut sayesinde kendi user dizinimizde abc.cer ve abc.pfx uzantılı iki adet sertifika oluşturuyoruz. Sertifikalarımız oluşturulurken bizden şifre isteyecektir, 123 gibi standart bir şifre yazarak işlemimizi bitirelim. (Yukarıdaki snapshotsda kendi oluşturduğum sertifikalar gözükmektedir. )

Kendi klasörümüzde oluşturduğumuz bu sertifikaları bilgisayarımıza yüklemek gerekmektedir. Sertifikaların yükleneceği yer önemlidir. Konumuz Bitlocker Data Recovery Agent olduğu için Group Policyde de bu işle ilgili olan alana gitmemiz gerekmektedir. Group Policye ulaşabilmek için;

• Çalıştır’a gpedit.msc yazıyoruz.

• Sırasıyla Computer Configuration / Windows Settings / Security Settings / Public Key Policies / BitLocker Driver Encryption ulaşıyoruz.

• Burada sağ tuş yapıp Add Data Recovery Agent diyoruz ve bir sihirbaz bizi karşılıyor.

İlk ekranda Next diyoruz. Burada bizden .cer uzantılı sertifikayı istiyor. Administrator kullanıcısının kendi user klasörüne çıkarttığımız abc.cer uzantılı sertifikayı browse yaparak gösteriyoruz. Çıkan soruya Yes dediktan tekrar Next deyip Finishe tıklıyoruz. Bu işlemlerden sonra BitLocker Driver Encryption bölümünde Administrator’e ait sertifika aşağıdaki gibi gözükmelidir.

Sıra geldi .pfx uzantılı sertifikamızı yüklemeye. Bu sertifikayı üzerine çift tıklayarak ve şifremizi girerek import ediyoruz. Sertifikamız Concole Root’daki Certificates – Current Users / Certificates kısmında olmalıdır. Ekran görüntüsü aşağıdaki gibidir. Zaten kendisi otomatik olarak yükleneceği yerde gözükecektir.

Sertifika sorunumuz kalmadı. Bir sonraki aşamamız ise BitLocker’in DRA izinleriyle ilgilidir. Bu kısım önemlidir.. Group Policy’den çıktıysak;

Çalıştır’a gpedit.msc yazıyoruz.

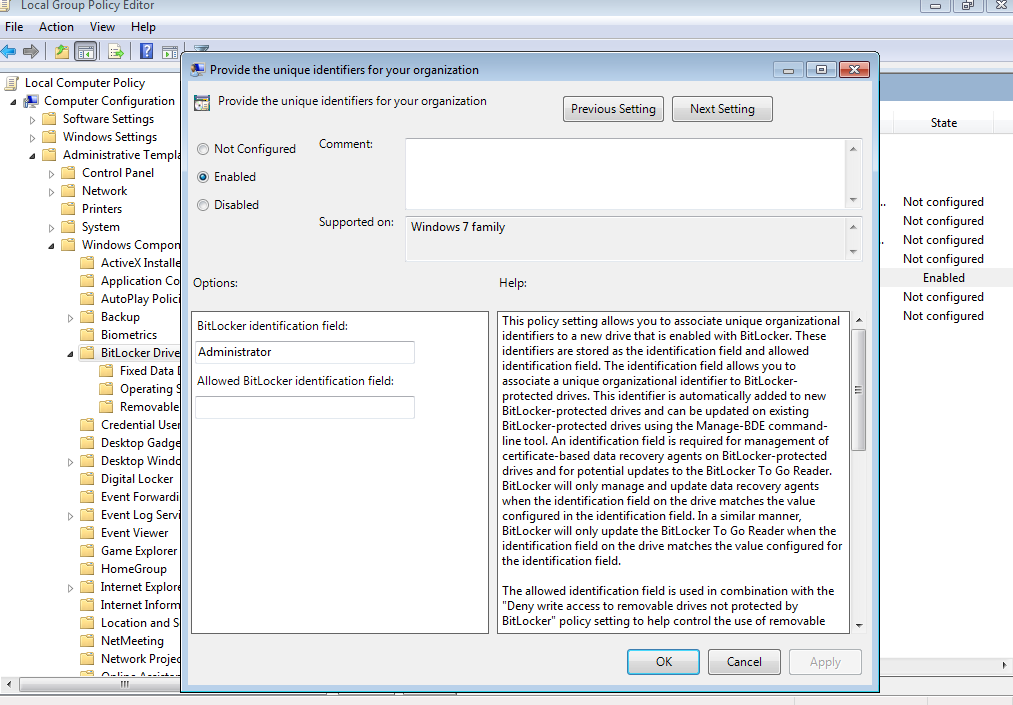

Computer Configuration / Administrative Templates /Windows Components / BitLocker Driver Encryption bölümünden Provide the unique identifiers for your organization kısmına çift tıklıyoruz. Ayarımızı Enable yaptıktan sonra BitLocker Identification Field kısmına kendi kimliğimizi yani Administrator yazıyoruz. Apply ve adından Ok tıklıyoruz. Aşağıda resmini gösterdim.

Soru : Bu işlemi neden yapıyoruz?

Cevap :Bu işlemi hem BitLocker DRA’ya izin vermek, hem de DRA yapacak olan kullanıcı hesabını seçmek için yaptık.

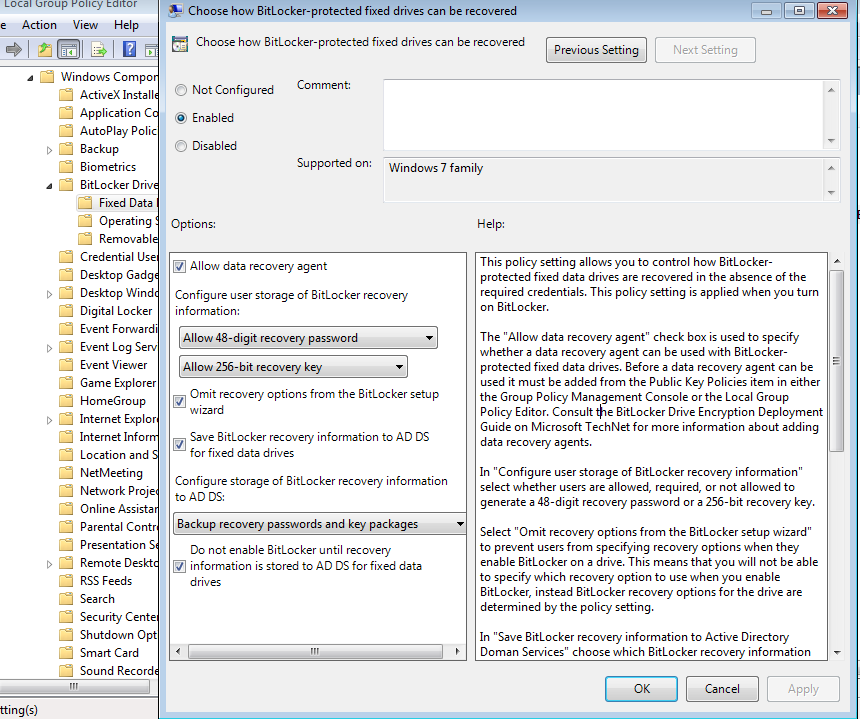

Bu sefer sol taraftaki bölümden Fixed Data Driver buradan da Choose how BitLcoker-prodected fixed driver can be recoverd’e çift tıklıyoruz. Buradaki bütün seçenekleri Enable yapıyoruz ve önce Apply sonra Ok diyoruz.

Soru : Bu işlemi neden yapıyoruz?

Cevap :Bu işlemde de BitLocker için DRA yapılmasına izin veriyoruz. Ama aynı zamanda şifre çözülürken kullanılacak algoritma değerlerini belirtiyoruz. Örneğin, bitlocker default olarak 126 bitlik şifreleme sistemini kullanır ve sürücülerimizi 126 bitlik sistemde şifreler. Eğer biz 256 bit ile şifrelenmiş sürücüyü çözmeye çalışsaydık o zaman buradan 256 biti seçecektir. Doğal olarak sürücümüzün hangi algoritmik bit ile şifrelendiğini bilmediğimiz için en yüksek değer olan 256 bit’i seçtik. Bu aynı zamanda 126 bitlik algoritmayı da çözebilir. Yani değeri yüksek seçmekle herhangi bir şey kaybetmiyoruz.

Burda ayrıca parantez açmak istiyorum. BitLocker, bilgisayara bağlı ikincil harddiski, işletim sisteminin yüklü olduğu diski ve çıkarılabilir harici diskleri şifreleme becerisine sahiptir. Burada adı geçen Fixed Data Driver işletim sistemi yüklü olmayan diski temsil etmektedir. Zaten biz de bilgisayarımızdaki ikincil diski şifrelemiştik ve sadece bu bölüme DRA uygulamak istiyoruz. Bu nedenle bu bölümün seçeneklerine girdik. Operatign System Drives ise işletim sisteminin yüklü olduğu diskin şifrelendiği durumlardaki ayarları kapsar. Removable Data Drivers ise çıkarılabilir sürücülerin şifrelendiği durumlardaki ayarları kapsar. Bu bilgiler önemlidir.

Bu işlemleri yaptıktan sonra Bitlcoker Data Recovery Agent yapılandırmasını tamamlamış olduk. Group Policy ayarlarımızın geçerli olabilmesi için komut satırına;

Gpupdate / force komutunu yazıyoruz. Başarıyla güncellendi iletisini gördükten sonra bilgisayarımızın DRA yapılandırması tamamlanmıştır.

Burada şuna dikkat etmek gerekir : Administratorün daha önceden kilitlenmiş olan bir sürücüyü kendi thumbprinti ile açabilmesi için, sürücü şifrelenmeden önce DRA’nın yapılandırmış olması gerekmektedir. Yani diyelim ki bilgisayarda data recovery agent uygulaması yapılmamış olsun. Herhangi bir user kullanıcısı da bitlocker ile sürücü şifreleme yapmış olsun. Admin kullanıcısı bu saatten sonra data recovery agent yapsa bile sürücünün şifresini açamaz. Çünkü bitlocker sürücüyü şifrelerken data recovery agent yapılmamış olarak şifreler ve o sürücü için thumbprint alanı oluşturmaz, sürücüyü açabilecek olan sertifika bilgilerini kodlamaz ve sertifikalar bir işe yaramaz. Bu nokta önemlidir.

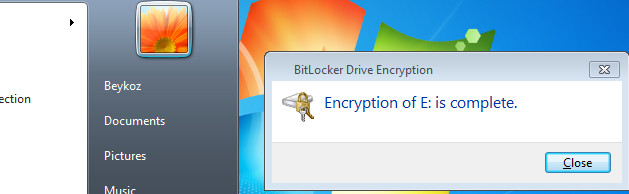

Örnek olarak sistemi test edebilmek için Beykoz isimli bir user oluşturdum. Bu user ile E sürücüsünü şifreledim. Kendi sürücüm 7 GB boyutunda olduğu için ortalama 5dk içinde şifreleme işlemi tamamlandı.

Sürücüyü kilitleyebilmek için manage-bde komutunun kullanılması gerekmektedir. Manage-bde, ms-dos komut satırından BitLocker’ı yapılandırırken kullandığımız bir komuttur. Kullanacağımız diğer parametrelerini konu sonunda bulabilirsiniz.

Bu komutun kullanabilmek için Admin yetkisine sahip olmak gereklidir. Bu nedenle sürücüyü Admin ile oturum açıp kilitleyeceğiz.

Admin ile oturum açtıktan sonra komut satırına;

Manage-bde –lock e:

yazıyoruz. Volume E: is now locked iletisi sürücünün korunmaya başlandığını gösterir. Şifre ile koruduğumuz sürücümüzü artık My Computer bölümünde kilitli olarak görüyoruz.

DATA RECOVERY AGENT’IN ÖNEMİ

Artık bu işlemlerden sonra sürücü kilidini açmak için BitLocker ile sürücüyü şifrelemeye başlarken kullandığımız password’ümüzü hatırlamak zorundayız. Bu passworde aynı zamanda PIN denilmektedir.

1. Bu passwordu hatırlayamıyorsak ne olacak?

2. BitLocker’in oluşturduğu key (.txt) dosyasını kaybettiysek ne olacak?

3. Yönetimimdeki bilgisayar kullanıcıları kendi sürücülerini şifrelerlerse ne olacak?

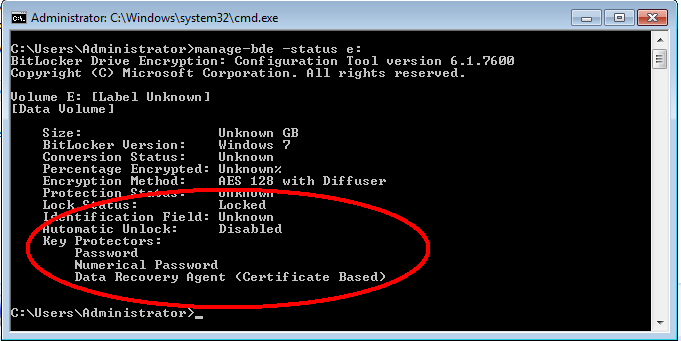

İşte bu durumda imdadımıza DRA yetişecek. Öncelikle mevcut DRA yapılandırmamız olmuş mu olmamış mı kontrol edelim. Hemen komut satırına ulaşarak ;

Manag-bde –status e:

yazıyoruz.

Böyle bir ekranla karşılaştık. Bu erkanda en altta Data Recovery Agent <Certificate Based> yazısını görüyoruz. Bunun anlamı, bu sürücü Sertifika Tabanlı DRA’ya sahip. Yani her şey yolunda gidiyor.

Şimdi bir de sertifikamızın thumbprint’ini görelim. Neden thumbprint’ini görmek istiyoruz? Çünkü sürücüyü açmak için gerekli olan passworda sahip değiliz. Parmak izi kullanarak sürücümüzü açacağız. Komut satırına :

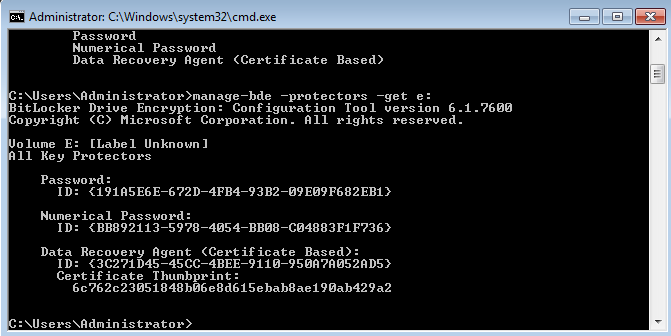

Manage-bde –protectors –get e:

yazıyoruz.

En altta bu sürücüyü açabileceğim parmak izini görebiliyoruz. Unutmayalım ki bu parmak izini sadece Administrator kullanabilir ve görebilir.

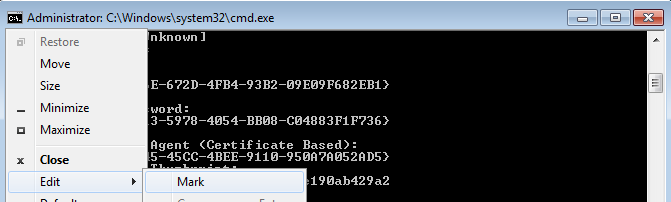

Hemen bu thumbprint’i hafızaya kopyalayalım. Önce başlık çubuğunun sol’una tıklayıp Edit / Mark yapıyoruz.

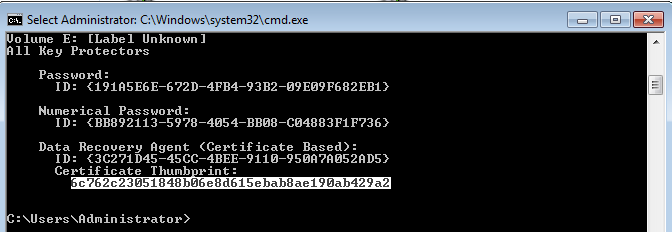

Parmak izini seçiyoruz. (Aşağıdaki resimde)

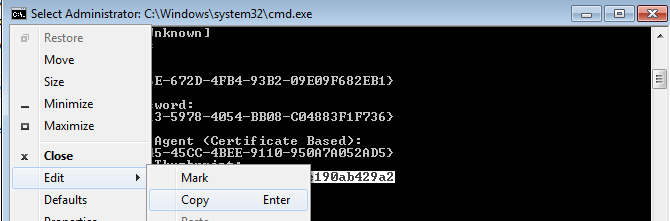

Daha sonra tekrar Başlık çubuğu / Edit / Copy komutunu uyguluyoruz. (Aşağıdaki resimde)

Artık sürücümüzü açacak olan komutu yazmanın vakti geldi. İşte sihirli komutumuz :

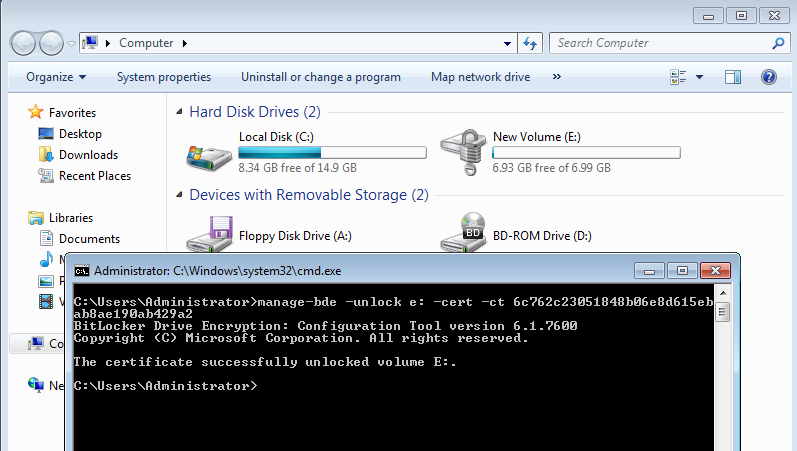

Manage-bde –unlock e: –cert –ct thumbprint

Önemli olan nokta thumbprint yazan yere hafızada tuttuğumuz parmak izini yapmıştırmaktır. Aşağıdaki resimde sürücü kilidinin komut satırından sertifika kullanılarak açıldığı görülmektedir. Artık kullanıcılar sürücülerini şifreleseler bile kendi sertifikamız ile bu kilidi açabilecek bir yapılandırmamız oldu.

Kullandığımız parametreleri açıklayalım. Önce komutun orijinal halini tekrar yazalım.

manage-bde -unlock e: -cert –ct 6c762c23051848b06e8d615ebab8ae190ab429a2

-unlock : Adından da anlaşılacağı için kilidi aç parametresi.

E : : E sürücümüzü temsil etmekte.

-cert : Sertifika kullanarak kilidi açacağımızı söylüyoruz. DRA yaptığımız için –cert dedik. Eğer PIN kullanarak açmak isteseydik o zaman –rp diyecektik. Key dosyamız ile açmak isteseydik–rk parametrelerini kullanacaktık.

-ct : (Certifika ThumbPrint) Sertifikamızın tumbprint’ini kullanabilmek için bu parametreyi yazıyoruz. Eğer sertifikamızı export ettikten sonra silmediysek ve bir yere kayıt ettiysek thumbprint yazmadan –cf (Certifika File) parametresiyle sertifikamızın yolunu göstererek de sürücümüzü unlock edebilirdik.

Faydalı olması dileğiyle,

Samet.