Windows 10 Device Guard ve Credendial Guard

Antivirüs çözümleri gibi geleneksel yöntemler yeni saldırı yöntemlerine karşı yetersiz bir savunma sağlar. Device Guard ve Credential Guard sisteminizi kötü amaçlı yazılımlara karşı korumak için geliştirilen yeni savunma yöntemlerinden biridir. Yaptıkları iş birbirlerinden farklıdır fakat aynı process içerisinde etkinleştirilirler. Yani Device Guard’ı etkinleştirdiğinizde Credential Guard’ı da etkinleştirmiş olursunuz. Yada tersi. Bu makalede ağırlıklı olarak Credential Guard üzerinde duracağım.

Credential Guard

Sisteme login olurken kullandığımız şifreler oturum esnasında bellekte tutulur. Hatta bilgisayarımızı yeniden başlattığımızda bile bilgisayarımıza daha önce login olmuş kullanıcılarının şifrelerine erişilebilir. SCCM ile kurulan programlar için de geçerlidir. Pass-The-Hash ve Pass-The-Ticket gibi kimlik hırsızlığı saldırılarıyla şifreleriniz istenmeyen kişilerin eline geçebilir.

Crenditial guard ile NTLM password hash’lerini, crendetial manager kayıtlarını, kerberos granting ticketlarını koruma altına alırsınız.

Nasıl Çalışır?

Oturum şifreleri, Local Security Authority (LSA) içerisinde saklanır. LSA, Windows’un önceki sürümlerinde fiziksel olarak bellekte tutulur ve yukarıda bahsettiğim kimlik hırsızlığı saldırılarıyla okunabilir.

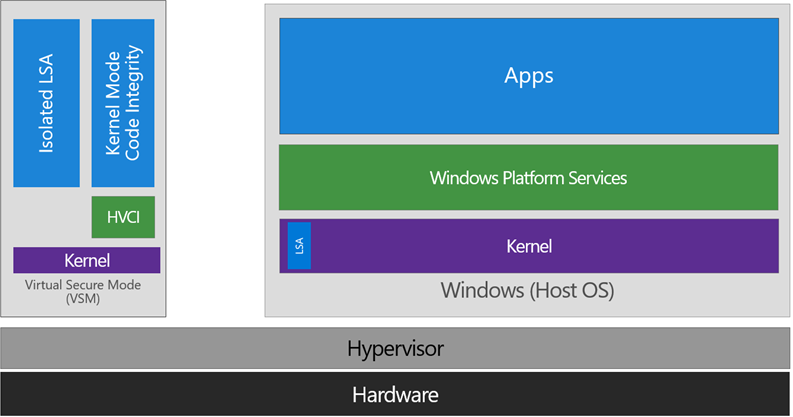

Windows 10 Credendial guard etkinleştirildiğinde ise LSA bellekte tutulmaz. Hyper-V ile sanallaştırılmış ve izole edilmiş konteynir içerisinde tutulur. Bu konteynıra Virtual Secure Mode (VSM) denir. Sanal konteynır içerisine alınan LSA ile sadece kernel iletişim kurabilir. İletişim sırasında rpc komutları kullanılır. İşletim sisteminin geri kalanı LSA ile iletişim kuramaz. Credantal guard ile Kerberos, NTLM ve Crenditial Manager şifreleri sanallaştırma tabanlı (hyper-v) güvenlik duvarı oluşturularak korunmuş olur.

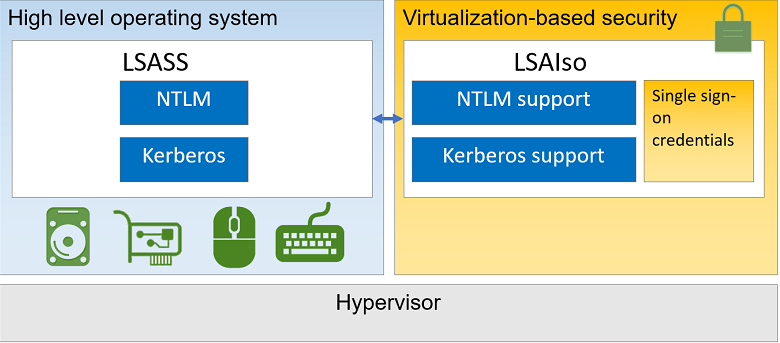

Aşağıda LSA’nın nasıl izole edildiği görülmektedir.

VSM içerisinde izole edilmiş LSA, güvenlik nedeniyle herhangi bir aygıt sürücüsü barındırmaz. Bunun yerine dosyaların güvenliğini sağlamak için küçük bir binary set barındırır. Binary set, VSM tarafından güvenilen bir sertifika ile boot işleminden önce onaylanır. Set içerisinde Kernel Mode Code Integrity (KMCI) ve Hyper Code Integrty (HVCI) vardır.

Yukarıdaki durum aşağıda biraz daha basite indirgenmiştir.

Crendital guard etkinleştirildiğinde LSA’nın kendisinin (LSASS) ve izoleli bir örneğinin (LSAIsor – Isolated LSA) oluşmasına neden olur.

Credential guard ile NTLMv1, MS-CHAPv2 , Digest ve CredSSP oturum açma protokolleri kullanılamaz yani bu protokoller artık desteklenmez.

Gereksinimler

- 64-bit CPU

- CPU sanallaştırma teknolojileri

- Intel – VTx

- Amd – AmdV

- CPU SLAT (Second Level Address Translation)

- Intel EPT

- Amd RVI

- UEFI Firmware 2.3.1 ve üstü

- UEFI Secure Boot

- Windows 10 Enterprise versiyon 1607

- Hypervisor Code Integrity (HVCI)

- TPM modulü (v2 ve üstü)

Credential Guard’ı Etkinleştirmek

Credential Guard, üç farklı yol kullanarak etkinleştirilebilir:

- Group Polic

- Registry

- Hardware Readiness Tool

Group Policy Kullanarak Credantial Guard’ı Etkinleştirmek

Bu yöntem ile Hyper-V ve virtualization-based security özelliği otomatik olarak yüklenecektir.

Ayrıca eklemenize gerek yoktur.

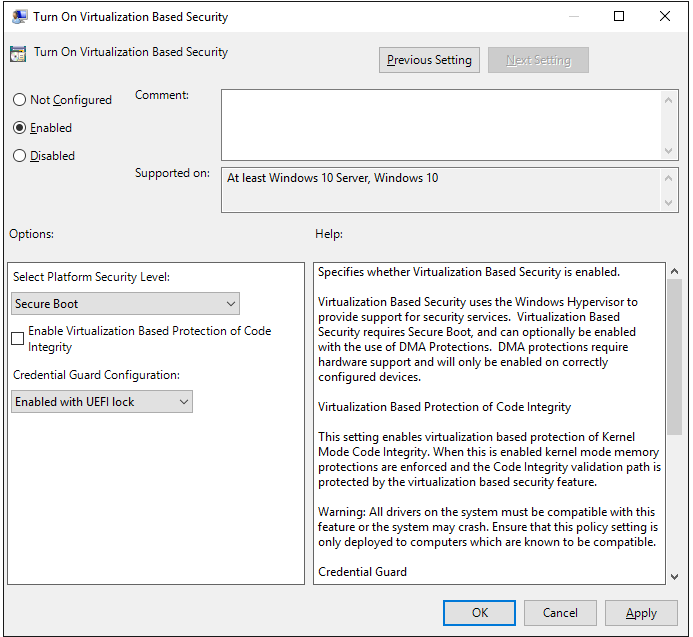

- Group Policy Management Console üzerinden Computer Configuration -> Administrative Templates -> System -> Device Guard

- Turn On Virtualization Based Security üzerine iki kez tıklayın

- Select Platform Securty Level kutusu içinden Secure Boot yada Secure Boot and DMA Protection seçin

- Credential Guard Configuration kutusu içinden Enabled with UEFI lock seçin. Eğer Credential Manager’ı uzaktan kapatmak isterseniz Enabled without lock seçin.

- Group Policy Manaagement konsulunu kapatın

- Gpupdate /force komutunu çalıştırın.

Credential Guard’ı Registy ile Etkinleştirmek

Eğer Group Policy kullanmazsanız, Credendial Guard’ı Registry üzerinden etkinleştirebilirsiniz. Bu yöntem Hyper-V özelliğini yüklemez. Bu sebeple ilk önce virtualization-based security özelliğini yüklemelisiniz.

Virtualization-based security etkinleştirmek

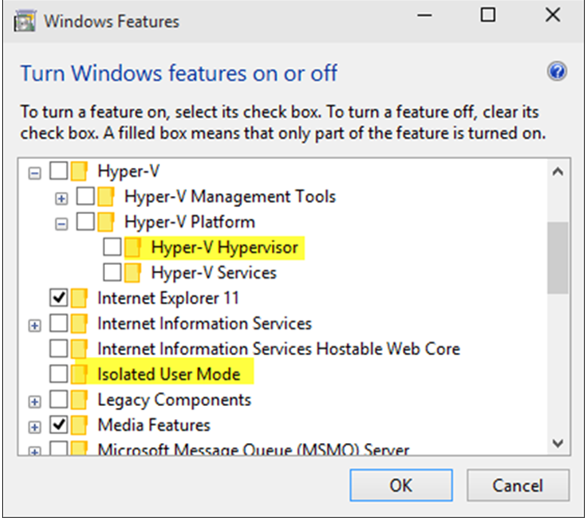

İlk adım olarak Hyper-V Hypervisor ve Isolated User Mode seçeneklerini kurun.

Windows 10 ve Windows Sever 2016 versiyon 1607 Virtualization-based security (eski adı-Isolate User Mode) ile birlikte gelir, ayrıca yüklemenize gerek yoktur. Sadece Hyper-V Hypervisor eklemeniz gerekir. Aşağıda gösterilen adımları atlayabilirsiniz.

Eğer Windows 10 versiyon 1511 (RTM) ve daha düşük versiyon kullanıyorsanız Virtualization-based security (Isolated User Mode) etkinleştirmelisiniz.

- Registry Editor’ü açın

- Virtualization-based security etkinleştirmek

- HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\DeviceGuard

- EnableVirtualizationBasedSecurity isimli yeni DWORD oluşturun ve değerini 1 olarak ayarlayın

- RequirePlatformSecurityFeatures isimli yeni DWORD oluşturun ve değerini 1 olarak ayarlayın.

- Değeri Secure Boot, 3 değeri Secure Boot and DMA protection , 0 ise kapalı anlamındadır

- Credential Guard’ı etkinleştirmek

- HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA

- LsaCfgFlags İsimli yeni DWORD oluşturun ve değerini 1 olarak ayarlayın. 1 değeri Credential Guard with UEFI lock, 2 değeri Credential Guard without lock, 0 ise kapalı anlamındadır.

Hardware Readiness Tool Kullanarak Etkinleştirmek

- Buradan Device Guard ve Credential Guard hardware reatliness tool’u indirin.

- DG_Readiness_Tool_v3.0.ps1 -Enable –AutoReboot komutunu verin.

Sistemi secure boot ile başlattığınızdan emin olmalısınız.

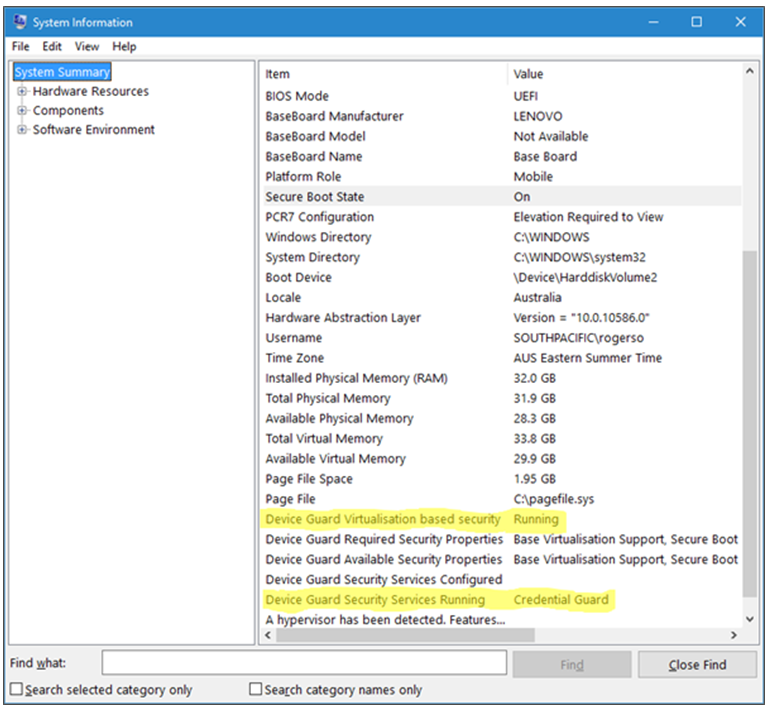

MSINFO32.exe ile sistem bilgilerini görüntülediğinizde credential guard çalışıyor olmalıdır.

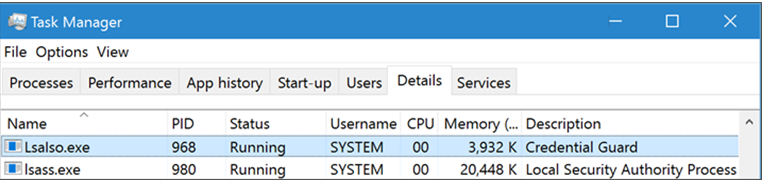

Task manager da Lsalso.exe ve lsass.exe çalışmalıdır.

Credential Guard Limitleri

Credential Guard, aşağıdaki durumlarda koruma sağlamaz:

- Local hesaplar ve Microsoft hesapları

- Kimlik bilgilerinizi saklayan ve/veya yöneten yazılımlar

- Credential Guard, Active Directroy database’ini korumaz.

- Remote Desktop Gateway çalıştıran Windows 2016 sunucuları korumaz. Sunucuyu, istemci bir pc olarak kullanıyorsanız Windows 10 Enterprise çalıştırırkenki korumayı alırsınız

- Key logerlar

- Fiziksel ataklar

- Malware’ların bir Admin hesabı ayrıcalığıyla sistem kaynaklarını yönetmesini engellemez.

Device Guard

Boot sırasında, yalnızca güvenilen kodların ve uygulamaların kernel’e ve fiziksel donanımınıza erişmesine izin verir. Böylece sistemin istenmeyen donanımlar ve işletim sistemleriyle açılmasını engeller. Yalnızca belirli yazılımların yüklenmesine izin verir. Yazılımlar Windows Mağazası veya güvenilir kaynaklardan imzalı olmalıdır.

Device Guard’ı somut örneklerle anlatmak gerekirse, aşağıdaki tehditlere karşı koruma sağlar:

- Imzasız, imzası tanımlanamayan veya kopyalanmış yeni malware saldıraları,

- Kernel’e erişen/erişmeye çalışan malware’larin hassas bilgilerinize erişmesi veya sisteminize zarar vermesi,

- DMA tabanlı saldırılar

- Sistemin açılış anında ön yükleme (boot) kitleriyle kernele yapılan saldırılar.

Son.

Güzelliklerle kalın,

Samet.